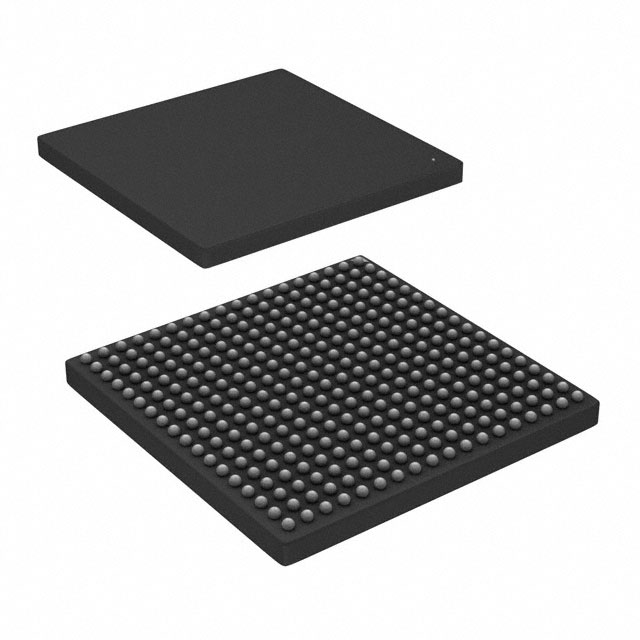

IC FPGA 520 I/O 1517FCBGA XCVU3P-2FFVC1517E ic բաղադրիչներ Էլեկտրոնիկա չիպսեր սխեմաներ նոր և օրիգինալ մեկ տեղում գնել BOM SERVICE

Ապրանքի հատկանիշներ

| ՏԻՊ | ՆԿԱՐԱԳՐՈՒԹՅՈՒՆ |

| Կարգավիճակ | Ինտեգրված սխեմաներ (IC)Ներդրված |

| Մֆր | դրամ Xilinx |

| Սերիա | Virtex® UltraScale+™ |

| Փաթեթ | Սկուտեղ |

| Ստանդարտ փաթեթ | 1 |

| Ապրանքի կարգավիճակը | Ակտիվ |

| LAB-ների/CLB-ների քանակը | 49260 |

| Տրամաբանական տարրերի/բջիջների քանակը | 862050 |

| Ընդհանուր RAM բիթ | 130355200 |

| I/O-ի քանակը | 520 թ |

| Լարման - Մատակարարում | 0.825V ~ 0.876V |

| Մոնտաժման տեսակը | Մակերեւութային լեռ |

| Գործառնական ջերմաստիճան | 0°C ~ 100°C (TJ) |

| Փաթեթ / պատյան | 1517-BBGA, FCBGA |

| Մատակարարի սարքի փաթեթ | 1517-FCBGA (40×40) |

| Հիմնական արտադրանքի համարը | XCVU3 |

Որքանո՞վ է կարևոր ծրագրավորելիությունը անվտանգության սարքերի հաջորդ սերնդի համար:

Թվայնացումը և ավտոմատացումը այժմ համաշխարհային միտում են:Համաճարակի հետևանքով բոլոր ոլորտների ծառայությունները շարժվում են առցանց, և տնային աշխատանքի արագ ներդրմամբ մարդիկ ավելի ու ավելի են ապավինում ինտերնետ կապին իրենց աշխատանքի և կյանքի համար:

Այնուամենայնիվ, քանի որ օգտվողների և միացված սարքերի թիվը շարունակում է աճել, իսկ գործառույթներն ու կարիքները դառնում են ավելի բազմազան, համակարգի ճարտարապետությունը դառնում է ավելի բարդ, և համակարգի գործառույթների շրջանակն ընդլայնվում է, ինչը հանգեցնում է մեծ թվով հնարավոր ռիսկերի:Արդյունքում, պարապուրդը սովորական երևույթ է, և «վթարները» հաճախ հայտնվում են վերնագրերում:

Xilinx սպիտակ թուղթ WP526-ը, ծրագրավորելիության կարևորությունը հաջորդ սերնդի անվտանգության սարքերում, ուսումնասիրում է բազմաթիվ firewall-ի ճարտարապետություններ և Xilinx հարմարվողական սարքերի ճկունության ու կազմաձևման համադրությունը և դրա IP-ն ու գործիքների առաջարկները՝ զգալիորեն բարելավելու անվտանգության մշակման արդյունավետությունը:

Անվտանգության սարքերը շարունակում են զարգանալ

Ցանցային անվտանգության ներդրման հաջորդ սերունդը շարունակում է զարգանալ և ճարտարապետական անցում է կրում պահուստայինից դեպի ներկառուցված իրականացում:5G-ի տեղակայման մեկնարկի և միացված սարքերի թվի էքսպոնենցիալ աճի հետ մեկտեղ կազմակերպությունների համար հրատապ անհրաժեշտություն կա վերանայելու և փոփոխելու անվտանգության իրականացման համար օգտագործվող ճարտարապետությունը:5G թողունակության և հետաձգման պահանջները փոխակերպում են մուտքի ցանցերը՝ միևնույն ժամանակ պահանջում են լրացուցիչ անվտանգություն:Այս էվոլյուցիան առաջ է բերում ցանցային անվտանգության հետևյալ փոփոխությունները.

1. ավելի բարձր L2 (MACSec) և L3 անվտանգության թողունակություն:

2. քաղաքականության վրա հիմնված վերլուծության անհրաժեշտությունը եզրին/մուտքի կողմում

3. հավելվածների վրա հիմնված անվտանգություն, որն ավելի բարձր թողունակություն և կապ է պահանջում:

4. AI-ի և մեքենայական ուսուցման օգտագործումը կանխատեսող վերլուծությունների և չարամիտ ծրագրերի նույնականացման համար

5. նոր գաղտնագրային ալգորիթմների ներդրում, որոնք խթանում են հետքվանտային ծածկագրության (QPC) զարգացումը:

Վերոնշյալ պահանջների հետ մեկտեղ գնալով ավելի են ընդունվում ցանցային տեխնոլոգիաները, ինչպիսիք են SD-WAN-ը և 5G-UPF-ը, ինչը պահանջում է ցանցի հատման իրականացում, ավելի շատ VPN ալիքներ և ավելի խորը փաթեթների դասակարգում:Ցանցային անվտանգության ներդրման ներկայիս սերնդում հավելվածների անվտանգության մեծ մասը մշակվում է պրոցեսորի վրա աշխատող ծրագրաշարի միջոցով:Թեև պրոցեսորի աշխատանքը մեծացել է միջուկների քանակի և վերամշակման հզորության առումով, թողունակության աճող պահանջները դեռևս չեն կարող լուծվել մաքուր ծրագրային ապահովման միջոցով:

Քաղաքականության վրա հիմնված հավելվածների անվտանգության պահանջները մշտապես փոփոխվում են, ուստի մատչելի լուծումների մեծ մասը կարող է կարգավորել միայն երթևեկության վերնագրերի և գաղտնագրման արձանագրությունների ֆիքսված հավաքածու:Ծրագրային ապահովման և ֆիքսված ASIC-ի վրա հիմնված իրականացումների այս սահմանափակումների պատճառով ծրագրավորվող և ճկուն սարքաշարը կատարյալ լուծում է տալիս քաղաքականության վրա հիմնված հավելվածի անվտանգությունն իրականացնելու համար և լուծում այլ ծրագրավորվող NPU-ի վրա հիմնված ճարտարապետությունների հետաձգման խնդիրները:

Ճկուն SoC-ն ունի ամբողջովին կարծրացած ցանցային ինտերֆեյս, ծածկագրային IP և ծրագրավորվող տրամաբանություն և հիշողություն՝ իրականացնելու միլիոնավոր քաղաքականության կանոններ պետական կիրառական մշակման միջոցով, ինչպիսիք են TLS-ը և սովորական արտահայտությունների որոնման համակարգերը: